Hvis du jobber som systemadministrator, så er oppfatningen kanskje at sikkerhet er jobben med å installere sikkerhetsverktøy, konfigurere disse så de beskytter mot siste nytt av trusler, tette sikkerhetshull på servere og hos sluttbrukere – og gjenopprette systemene når de får virus. Det er ikke en lett jobb, men parameterne er lette å forholde seg til.

Men hvis du gjør alt dette, gjør du likevel bare halve jobben. Noen av de mest effektive cyberangrepene du noen gang vil være i befatning med, er ikke rettet mot maskin- eller programvare – de har mennesker som mål. Angrep basert på sosialteknikk involverer ofte ikke annet enn en telefon eller en e-postkonto.

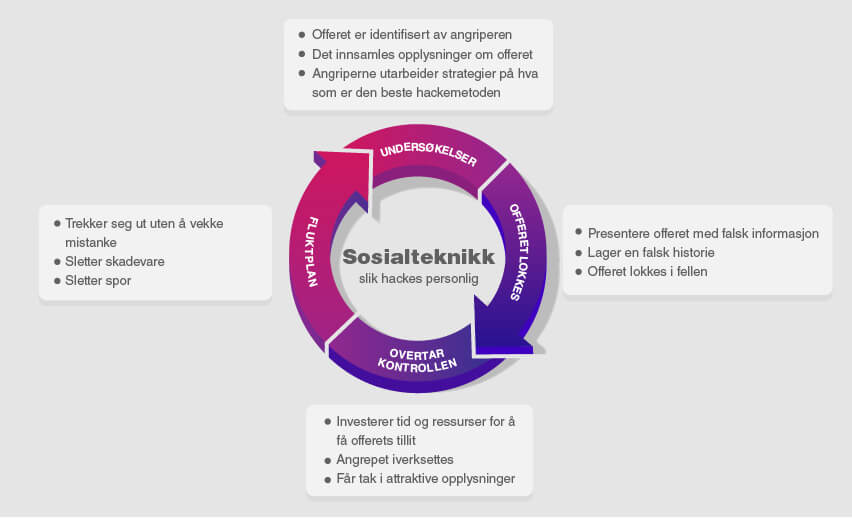

Sosialtekniske angrep forløper på denne måren: Først vil en angriper ringe eller skrive en e-post til en kundeservice, og utgi seg for å være målet de har valgt seg. De sier at de har glemt passordet, og de dikter vanligvis opp en troverdig historie rundt henvendelsen. De utnytter dette til å overbevise vedkommende på kundeservice til å endre den registrerte e-postadressen til offeret – slik at angriper vil motta fremtidig e-post, og så får de tilsendt en passkode til den adressen. Passkoden gir tilgang til offerets e-postkonto.

Hvor utsatt er du mot sosialtekniske angrep?

Sosialtekniske angrep fungerer bra og krever ingen spesielle programmeringsferdigheter. Teknologi kjent som VoIP-spoofing gir angriperen mulighet til å få samtalen til å se ut som den kommer fra offerets telefonnummer – denne teknologien er lett tilgjengelig, og krever heller ingen spesielle tekniske ferdigheter. Derfor er det ingen overraskelse at utbredelsen av disse angrepene er stor og øker i omfang. I 2017 detekterte sikkerhetsbransjen at 76 % av alle sosialtekniske angrep ble gjort via telefon eller e-post, hvorav e-post var primærvektor. I 2018 hoppet prosentandelen opp til 83 %.

Økningen i sosialtekniske angrep og nettfiske har ført til en konkordant økning av høyprofilerte hendelser, med ofre som:

- Blackrock

Verdens største investeringsforvalter ble offer for et angrep fra en miljøaktivist som lurte både Financial Times og CNBC. Aktivistene sendte ut en ekstremt overbevisende falsk pressemelding som beskrev at selskapet dreide mot en miljøvennlig portfolio, noe som skapte en kort furore. - Kryptovaluta

Brukere av digitale lommebøker til en kryptovaluta kjent som ethereum ble utsatt for nettfiskeangrep forkledd som falske feilmeldinger. Disse så tilsynelatende ut som en e-post som ba brukerne om å installere en patch. Istedenfor første den vedlagte lenken dem til en kompromittert versjon av programvaren til lommeboken, som gjorde at angriperne kunne selv høste den digitale fortjenesten. - Etterretningstjenester

Allerede i 2015 klarte en hacker i tenårene å ringe Verizon (am. teleselskap), finne personlige opplysninger om John Brennan – daværende sjef i CIA – og stjele e-postadressen hans i AOL. Det viste seg at denne adressen inneholdt sensitive informasjon, inkludert opplysninger om direktørens sikkerhetsklareringssøknad. Hackeren fikk til og med snakket litt med direktør Brennan på telefonen. Det tok to år før hackeren ble funnet og arrestert.

Disse hendelsene viser hvor enkelt og det er å skape kaos ved å bruke de enkleste metodene du kan forestille deg. Hackere kan stjele penger, lure media og hemmeligheter fra en av de mektigste personene på kloden, ved bruk av så enkle ting som en telefon og en e-postadresse.

Beskytte deg selv mot sosialtekniske angrep

Det finnes to måter å beskytte deg selv mot sosialtekniske angrep.

For det første finnes det teknologi. En løsning kjent som DMARC (Domain-based Message Authentication, Reporting & Conformance eller domenebasert autentisering, rapportering og konformitet på norsk) er utviklet for å detektere og karantenesette e-post som er falsk – hvilket betyr at e-postadressen som vises for mottakeren ikke er adressen som faktisk sendte e-posten. Selv om denne teknologien beskytter kundene til virksomheten som benytter teknologien, for å sørge for at egne e-postutsendelser ikke vil være ødeleggende – er implementeringsraten veldig lav – under 50 % spredt over forskjellige bransjer.

I tillegg til teknologi finnes det også retningslinjer eller policy – i dette tilfellet, snakker vi om opplæring innen sikkerhetsbevissthet. Her må sikkerhetsadministratorer lære opp ansatte ved å teste dem med eksempler av falsk e-post. Målet er at de ansatte selv skal kunne fortelle forskjellen mellom en falsk, og en ekte artikkel. Opplæring innen sikkerhetsbevissthet er et effektivt tiltak – antall e-poster med nettfiske/phishing som åpnes reduseres med 75 % etter opplæring i sikkerhetsbevissthet – men angriperne trenger bare å lure en person for å bryte seg inn.

Når alt kommer til alt, skadereduksjon og hurtig respons kommer til å fungere godt mot nettfiske og sosialtekniske angrep. Selv om en iherdig angriper har en veldig god mulighet til å lure ansatte med falske e-poster og samtaler, kan dyktige administratorer likevel klare å oppdage når e-postkontoer kidnappes. Selv om det kanskje er enkelt for angriperne å stjele brukerkontoer, er det likevel mulig å begrense skadeomfanget de klarer å forårsake.